Ransonware Wanncrypt : La nouvelle plaie des internautes, et correctif Microsoft.

C’est une attaque sans précédent qui se propage depuis vendredi 12 mai 2017 contre des milliers d’entreprises et institutions qui sont principalement européennes.

80 pays seraient concernés par cette offensive coordonnée et massive touchant des firmes comme :

– Renault en France,

– Telefonica en Espagne,

– FedEx,

– Des hôpitaux en Angleterre,

– Des écoles,

– Des universités.

Des dizaines de milliers de machines auraient été touchées à travers plus de 45.000 attaques.

De quoi provoquer des blocages partiels ou total d’activité.

Ce qui est à l’origine de tout ceci c’est un Ransomware WannaCrypt*.

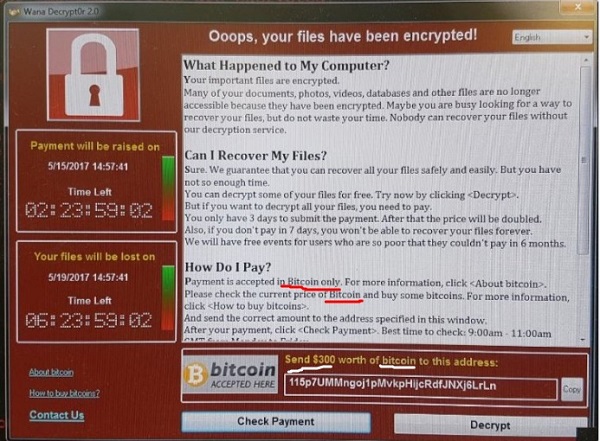

*Ransomware WannaCrypt :

– Il est également connu sous les noms Wcry, WanaCry, WanaCrypt, Wanna Decryptor qui une fois installé bloque l’accès aux fichiers et exige une rançon (300 dollars) pour rendre sa liberté au système.

Comme d’habitude, c’est par une vaste campagne de phishing par email que le ransomware s’est retrouvé dans de nombreux PC.

Il exploite une faille de Windows corrigée pourtant depuis mars dernier.

La société KASPERSKY détaille :

L’attaque est initiée via l’exécution à distance d’un code SMBv2 dans Microsoft Windows. Cet exploit (nom de code : “EternalBlue”) a été mis à disposition en ligne via le dump de Shadowbrokers le 14 avril 2017 et corrigé par Microsoft le 14 Mars. Il semblerait que beaucoup d’entreprises n’aient pas installé le correctif. Kaspersky Lab a dénombré plus de 45 000 attaques du ransomware WannaCry dans 74 pays à travers le monde, principalement en Russie. Il est important de noter que la visibilité de Kaspersky Lab peut être limitée et incomplète. Cela signifie que le nombre et l’éventail de victimes sont probablement bien plus larges.

Mais nous sommes plutôt sur la pente descendante du virus, le chercheur en sécurité informatique anonyme, connu uniquement par son pseudonyme sur les réseaux sociaux, MalwareTech, a découvert dans la nuit de vendredi à samedi l’adresse d’un site Internet dans le code du logiciel.

Le virus tentait de se connecter à ce site lors de sa diffusion ; si le site était injoignable, il poursuivait sa propagation.

Ayant constaté que le nom de domaine était à vendre, MalwareTech l’a simplement acheté, activant sans s’en rendre compte le mécanisme d’urgence qui semblait avoir été prévu par les créateurs du logiciel et stoppant sa propagation ».

Malheureusement pour ceux qui sont bloqués du faite du virus, il faudra donc attendre de trouver un moyen de déchiffrer les fichiers des PC infectés.

Une solution existe !

La team d’Overclocking-pc, constituée en partie de professionnels de l’informatique, vous propose donc un correctif de sécurité qui a été publié sur le site de Microsoft à partir du 12 mai et re-corriger le 15 mai, pour les anciens systèmes windows tels que : Windows XP, Windows vista Windows 8, et système Windows serveur 2003 et 2008, en détail disponible ICI

Pour le systèmes d’exploitation Windows 7 nous vous recommandons de télécharger et d’installer le correctif KB4012215 :

Version 64bit

Si vous avez le message « déjà installé », bravo, si toute fois vous avez le message « ne correspond pas à votre système », nous vous conseillons de faire une recherche Windows Update sans attendre !!

Dernier conseil, si vous recevez un mail avec le nom d’un correspondant connu, regardez les détails de l’en-tête afin de contrôler l’adresse mail, si cette dernière ne correspond pas, considérez là comme indésirable sur le champ.

Pour ceux qui ont une Windows 10, cette faille n’existe plus sur cette build !!